ГлавнаяИсследованияCODE RED 2026: актуальные киберугрозы для российских организаций

Positive TechnologiesCODE RED 2026: актуальные киберугрозы для российских организаций

ИБ-компания Positive Technologies представила отчет CODE RED 2026 с результатами анализа ландшафта киберугроз для российских организаций и прогнозами на 2026 год. Работа основана на экспертизе, исследованиях, результатах проектов по анализу защищенности веб-приложений и тестированию на проникновение, а также на изучении объявлений на специализированных дарквеб-площадках и на информации из открытых источников. Данные в исследовании охватывают период с 1 июля 2024 года по 26 сентября 2025 года.

В Positive Technologies отмечают, что подсчитать точное число угроз невозможно, так как большинство кибератак не предается огласке из-за репутационных рисков. Каждая массовая атака рассматривается как одна отдельная.

Ключевые выводы:

- с июля 2024 года по сентябрь 2025 года на Россию пришлось от 14% до 16% всех успешных кибератак в мире и 72% — в СНГ. По итогам 2025 года число успешных атак может увеличиться на 20–45% год к году, в 2026 году — на 30–35%;

- главные драйверы кибератак на российские организации — это роль страны на мировой политической арене, продолжительная геополитическая напряженность, стремительная цифровизация, развитие высокотехнологичных отраслей, энергетическая и промышленная значимость. В 2026 году основное влияние будут оказывать темпы цифровизации и геополитическая обстановка. Риски усиливает импортозамещение: переход на отечественные ИТ-решения часто происходит в сжатые сроки и без должного внимания к анализу их защищенности;

- на промышленность пришлось 17% всех успешных кибератак, что на 6 п. п. больше, чем в 2023 году и первой половине 2024 года. Доля успешных атак на госсектор составила 11%, на ИТ-компании — 9%, на телекоммуникации — 7%. Эксперты прогнозируют, что в 2026 году промышленность и госучреждения останутся в лидерах. Интенсивность и характер атак на ИТ- и телеком-компании будут зависеть от геополитической обстановки;

- основными методами кибератак на организации остаются использование вредоносного ПО и социальная инженерия. Доля успешных кибератак с применением вредоносного ПО выросла до 71% по сравнению с 56% в 2023 году и первой половине 2024 года. Доля успешных атак с социальной инженерией увеличилась с 49% до 60%. Эти же два метода останутся ключевыми для кибератак в 2026 году, но их формы станут более сложными. В будущем хакеры чаще будут использовать искусственный интеллект для создания персонализированных писем и дипфейков;

- наиболее распространенные последствия кибератак на российские организации — утечки конфиденциальных данных и сбои в работе компаний. Доля первых увеличилась до 56% с 44% в 2023 году и первой половине 2024 года, вторых — до 40% с 37%;

- на теневых площадках 55% публикаций об утечках связаны с бесплатной раздачей украденных данных. 27% нацелены на их продажу, в 81% случаев цена не превышает $1 тыс.;

- финансово мотивированные группировки во второй половине 2024 года и первых трех кварталах 2025 года совершили 33% всех успешных кибератак. На долю кибершпионских групп пришлось 22% успешных атак, на хактивистские группировки — 19%;

- активность и цели кибершпионов в 2026 году будут зависеть от геополитической ситуации. При ее обострении основное внимание будет сосредоточено на оборонно-промышленном, топливно-энергетических комплексах, а также на госучреждениях. При нормализации внешнеполитических отношений фокус сместится на научно-исследовательские организации, университеты и коммерческие компании с уникальными технологиями;

- DDoS-атаки перестали быть основным методом в хактивистских кампаниях. На первый план вышли деструктивные атаки с использованием шифровальщиков и вайперов;

- в 2026 году ожидается рост шантажа с использованием утечек персональных данных. В первую очередь под удар попадает малый и средний бизнес из-за недостатков в системе защиты и высокой чувствительности к репутационным потерям;

- на фоне импортозамещения возрастают риски утечек исходного кода отечественного ПО и персональных данных пользователей. По мере цифровизации в зону риска попадут системы промышленной автоматизации и IoT-устройства;

- типичные проблемы российских организаций — слабые парольные политики, отсутствие многофакторной аутентификации, небезопасное хранение данных, использование устаревшего ПО с известными уязвимостями, ошибки в разграничении доступа и недостаточная подготовка сотрудников к распознаванию атак методами социальной инженерии. Эти же вопросы останутся актуальными для большинства компаний в 2026 году;

- специалисты PT SWARM при проведении внешних тестов на проникновение смогли получить доступ к корпоративной сети в 89% проектов, а в рамках внутренних пентестов — добиться максимальных привилегий в домене в 100% случаев.

IBM

IBM5 trends for 2026

48% работников в мире готовы, чтобы ими управляли ИИ-агенты.Подробнее MarkTechPost

MarkTechPostML Global Impact Report 2025

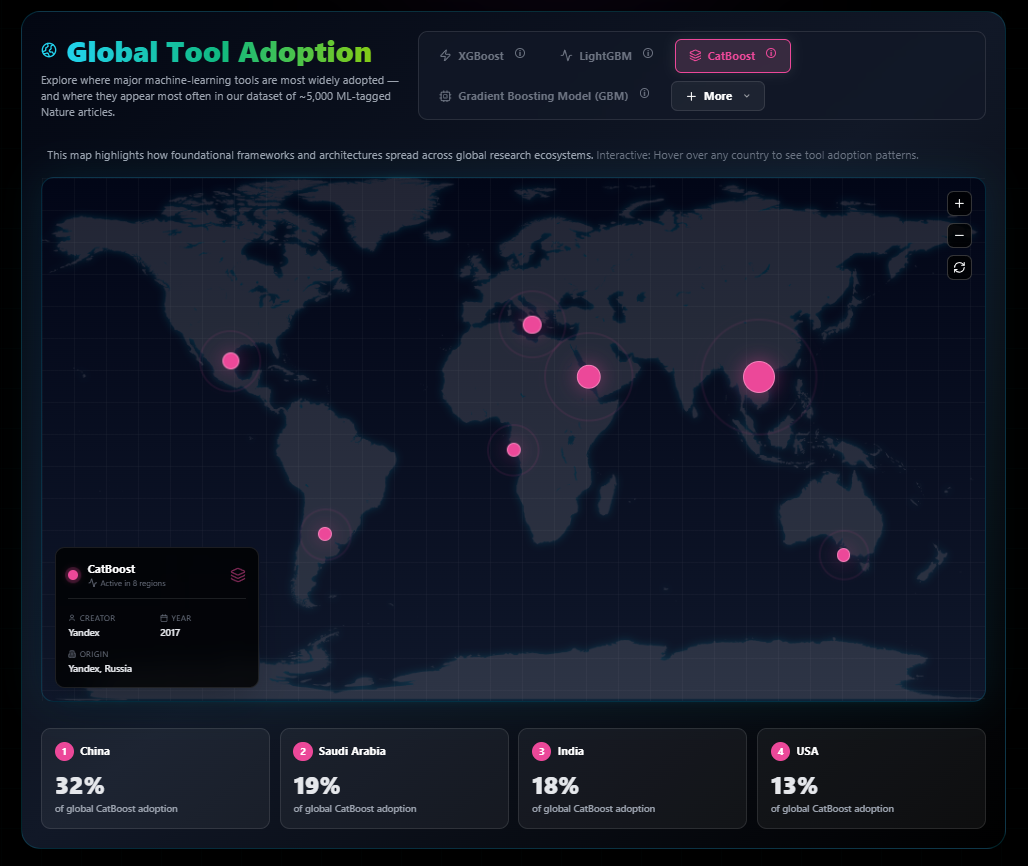

Алгоритм «Яндекса» CatBoost стал одним из наиболее часто упоминаемых ML-инструментов в научных статьях.Подробнее Capgemini

CapgeminiTurbocharging Software with Gen AI

В 2026 году до 85% разработчиков ПО могут начать использовать генеративный ИИ.Подробнее PwC

PwC2026 AI Business Predictions

Аналитики прогнозируют в 2026 году увеличение значимости ИИ-агентов в бизнесе, развитие систем оркестрации.Подробнее

Нажимая на кнопку, вы соглашаетесь с политикой конфиденциальности

ICT.Moscow — открытая площадка о цифровых технологиях в Москве. Мы создаем наиболее полную картину развития рынка технологий в городе и за его пределами, помогаем бизнесу следить за главными трендами, не упускать возможности и находить новых партнеров.