ГлавнаяИсследованияВредоносное ПО: исследование поведения и каналов распространения

Positive TechnologiesВредоносное ПО: исследование поведения и каналов распространения

Эксперты Positive Technologies провели исследование и узнали о самых популярных схемах доставки злоумышленниками вредоносного ПО (ВПО) в инфраструктуру компании. Исследование показало, что чаще всего киберпреступники используют для этого электронную почту, скрывая полезную нагрузку в файловых архивах. Попадая на устройства жертв, зловредные программы в большинстве случаев эксплуатируют легитимные функции операционных систем, чтобы провести разведку, обойти инструменты защиты и закрепиться в инфраструктуре.

В рамках исследования эксперты проанализировали поведение вредоносных программ, распространенных на территории России, сопоставили эти действия с техниками MITRE ATT&CK и выделили десять самых популярных.

MITRE ATT&CK — это база знаний о тактиках и методах злоумышленника, основанная на реальных наблюдениях. MITRE ATT&CK является проектом с открытым исходным кодом и предоставляет общую таксономию тактик и техник для лучшей классификации поведения противника.

Исследование основано на публичных сведениях об инцидентах информационной безопасности, собственной экспертизе Positive Technologies, результатах анализа вредоносного ПО продуктом PT Sandbox на территории России, а также на исследованиях авторитетных организаций и экспертов.

Некоторые выводы:

- среди используемых типов ВПО лидирующую позицию занимают программы-шифровальщики. В 2023 году доля атак с их применением составила 57%. Чаще всего жертвами становились медицинские учреждения (18%), организации в сфере науки и образования (14%) и промышленные предприятия (12%);

- злоумышленники активно используют и шпионское ПО: популярность этого типа вредоносных программ в 2023 году выросла с 12% до 23% по сравнению с предыдущим годом. Среди семейств шпионского ВПО наиболее распространенными являются FormBook и Agent Tesla;

- самый часто встречающийся канал доставки ВПО в системы организаций — электронная почта: в 2023 году больше половины (57%) атак начинались именно с фишинговых писем;

- злоумышленники обычно используют файловые вложения, прикрепленные к сообщениям. Чаще всего киберпреступники распространяют вредоносные программы через архивы с расширением .zip, .rar, .7z и другими (37%). Этот способ позволяет замаскировать ВПО под легитимные документы или изображения и таким образом скрыть его от средств защиты. Кроме того, злоумышленники нередко используют ссылки в теле писем (43%). В таких случаях вредоносное ПО загружается автоматически в фоновом режиме. Чтобы остаться незамеченными, киберпреступники могут, например, выполнить несколько последовательных переадресаций с одного ресурса на другой и приложить к письму QR-код, который позволит скрыть зловредные URL-адреса;

- для генерации писем стали чаще применять искусственный интеллект (ИИ). Увеличение их числа соответствует широкому распространению инструментов ИИ, что свидетельствует о растущем потенциале искусственного интеллекта в создании более изощренных и убедительных фишинговых атак. Нейросети помогают злоумышленникам не только создавать письма для рассылок, но и поддерживать иллюзию осмысленного диалога с жертвой, а также создавать дипфейки для голосов, изображений и видео.

#информационная_безопасность#кибербезопасность

Технологии:#искусственный_интеллект#нейросети

Компании: IBM

IBM5 trends for 2026

48% работников в мире готовы, чтобы ими управляли ИИ-агенты.Подробнее MarkTechPost

MarkTechPostML Global Impact Report 2025

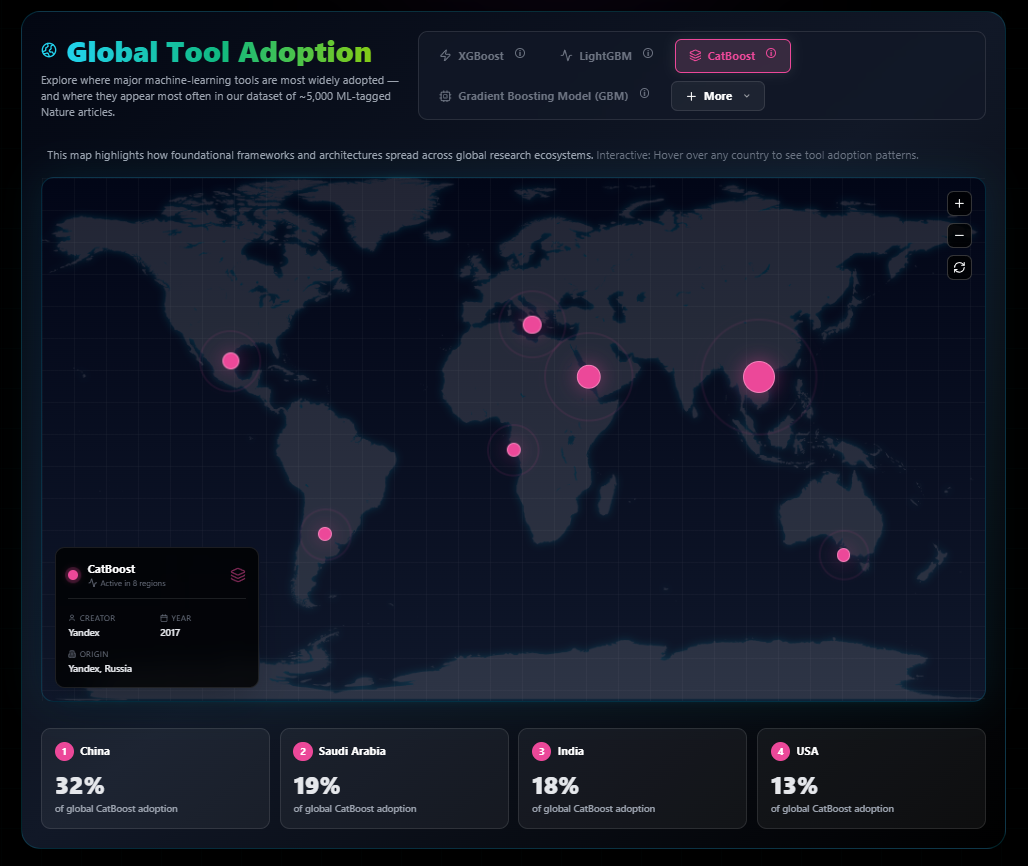

Алгоритм «Яндекса» CatBoost стал одним из наиболее часто упоминаемых ML-инструментов в научных статьях.Подробнее Capgemini

CapgeminiTurbocharging Software with Gen AI

В 2026 году до 85% разработчиков ПО могут начать использовать генеративный ИИ.Подробнее PwC

PwC2026 AI Business Predictions

Аналитики прогнозируют в 2026 году увеличение значимости ИИ-агентов в бизнесе, развитие систем оркестрации.Подробнее

Нажимая на кнопку, вы соглашаетесь с политикой конфиденциальности

ICT.Moscow — открытая площадка о цифровых технологиях в Москве. Мы создаем наиболее полную картину развития рынка технологий в городе и за его пределами, помогаем бизнесу следить за главными трендами, не упускать возможности и находить новых партнеров.